资源简介

首先需要知道该函数有几个参数,然后再细化参数类型。详细分析过程如下: 可以通过反汇编来知道接口函数的参数,建议使用W32DSM来分析,也可以直接使用VC来分析,就是麻烦一点。现在使用W32DSM来具体说明:1。先打开需要分析的DLL,然后通过菜单功能-》出口来找到需要分析的函数,双击就可以了。它可以直接定位到该函数。2。看准该函数的入口,一般函数是以以下代码作为入口点的。push ebpmov ebp, esp...3。然后往下找到该函数的出口,一般函数出口有以下语句。...ret xxxx;//其中xxxx就是函数差数的所有的字节数,为4的倍数,xxxx除以4得到的结果就是参数的个数。其中参数存放的地方:ebp+08 //第一个参数ebp+0C //第二个参数ebp+10 //第三个参数ebp+14 //第四个参数ebp+18 //第五个参数ebp+1C //第六个参数。。。。-------------------------------------------还有一种经常看到的调用方式:sub esp,xxxx //开头部分//函数的内容。。。//函数的内容add esp,xxxxret //结尾部分其中xxxx/4的结果也是参数的个数。 -------------------------------------------------还有一种调用方式:有于该函数比较简单,没有参数的压栈过程,里面的esp+04就是第一个参数esp+08就是第二个参数。。。esp+xx就是第xx/4个参数你说看到的xx的最大数除以4后的结果,就是该函数所传递的参数的个数。----------------------------------------------到现在位置,你应该能很清楚的看到了传递的参数的个数。至于传递的是些什么内容,还需要进一步的分析。最方便的办法就是先找到是什么软件在调用此函数,然后通过调试的技术,找到该函数被调用的地方。一般都是PUSH指令来实现参数的传递的。这时可以看一下具体是什么东西被压入堆栈了,一般来说,如果参数是整数,一看就可以知道了,如果是字符串的话也是比较简单的,只要到那个地址上面去看一下就可以了。如果传递的结构的话,没有很方便的办法解决,就是读懂该汇编就可以了。

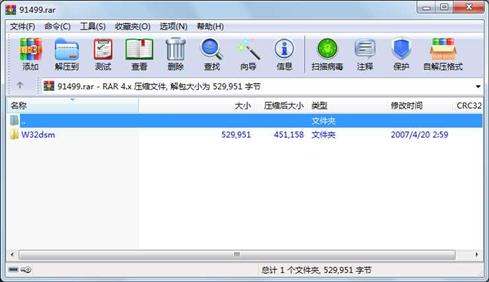

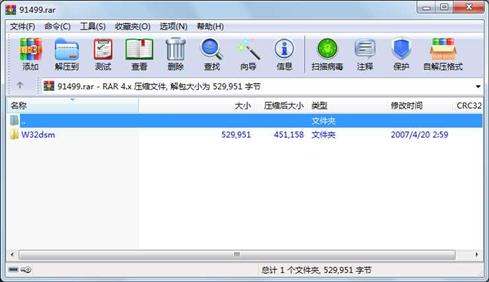

代码片段和文件信息

属性 大小 日期 时间 名称

----------- --------- ---------- ----- ----

.CA.... 31531 1997-07-10 21:12 W32dsm\W32dapi.lup

.CA.... 194292 1997-06-16 19:07 W32dsm\W32dasm8.hlp

.CA.... 304128 1999-06-25 17:12 W32dsm\W32dsm89.exe

.C.D... 0 2007-04-20 02:59 W32dsm

----------- --------- ---------- ----- ----

529951 4

----------- --------- ---------- ----- ----

.CA.... 31531 1997-07-10 21:12 W32dsm\W32dapi.lup

.CA.... 194292 1997-06-16 19:07 W32dsm\W32dasm8.hlp

.CA.... 304128 1999-06-25 17:12 W32dsm\W32dsm89.exe

.C.D... 0 2007-04-20 02:59 W32dsm

----------- --------- ---------- ----- ----

529951 4

相关资源

- 基于ARM的电子相册源码含动态库可运

- 立象214 plus ppla 动态库

- FFmpeg-3.1 windows vs2013编译动态库静态库

- SimArm一款ARM内核仿真的动态库

- ffmpeg-4.0.2最新版 windows vs2013编译动态

- libssh2动态库

- 已经编译好的动态库,log4cxx.dll和lo

- vs2013编译好的OpenSSL_1_0_2静态库和动态

-

能够播放rtsp的ijkpla

yer动态库 - msvcr动态库与msvcp动态库

- faad windows 动态库

- VS2015+Opencv310的X86动态库lib

- VS2015编译的log4cpp动态库

- adb动态库资源

- libcurl.a(with zlib openssl libssh2) 含r

- libx264动态库

- 周立功can通信动态库文件

- openSSL头文件和静态库文件以及动态库

- vsport.dll 64位虚拟串口动态库

- VS2015编译好的opencv3.4.1+contrib3.4.1

- xlsLib编译的动态库

- vs2015编译的openssl-1.0.2l包含静态库(

- 支持Qt编译的mupdf动态库

- cloudcompare依赖的动态库

- tesseract在vs2008的环境下,需要的动态

- poppler-qt4开发库静态库、动态库及头文

- IC-USB读卡器开发包

- QT5串口助手源码+动态库发布程序+打包

- OpenHardwareMonitorLib的动态库

- xcode4创建dylib动态库的demo和工程模板

川公网安备 51152502000135号

川公网安备 51152502000135号

评论

共有 条评论